- 09/12/2022

- northwall.no

- 0

Alle tjenester har potensialet for å være usikere

Alle tjenester på en server har i utgangspunktet potensiale for å være usikre. Med en gang du begynner å tilby en tjeneste risikerer du at brukerne finner en måte å bruke denne tjenesten på som den ikke i utgangspunktet var ment for. De måtene å bruke tjenesten på kan enten være positiv eller negativ.

Det er ikke noe problem å gjøre en datamaskin sikker for uautorisert tilgang hvis du kan slå den av, sette den i en safe og ikke la noen kommunisere med den. Datasikkerhet blir derfor gjerne en balanse mellom å åpne opp for bruk for å gjøre tjenester enklere å bruke, og stramme inn for hva slags bruk som er tillatt.

Her kommer Windows Remote Desktop inn. En tjeneste som gjør det mulig å koble deg til en Windows maskin over et nettverket, logge deg på og bruke den som du fysisk hadde sittet ved maskinen.

Dere kan jo selv tenke over hvor praktisk dette kan være, for vi kan til og med gjøre dette over Internett. Og spesielt under tiden med korona lockdown hvor alle plutselig begynte å jobbe hjemmefra ble dette mer populært. Windows Remote Desktop er veldig funksjonelt, men er det en sikker løsning?

Terminal Services som Remote Desktop Services (RDS) først ble kalt kom allerede 1998 med Windows NT 4.0, men i 2009 endret Terminal Services navn til Remote Desktop Services med Windows Server 2008 R2(https://docs.microsoft.com/en-us/windows/win32/termserv/about-terminal-services)

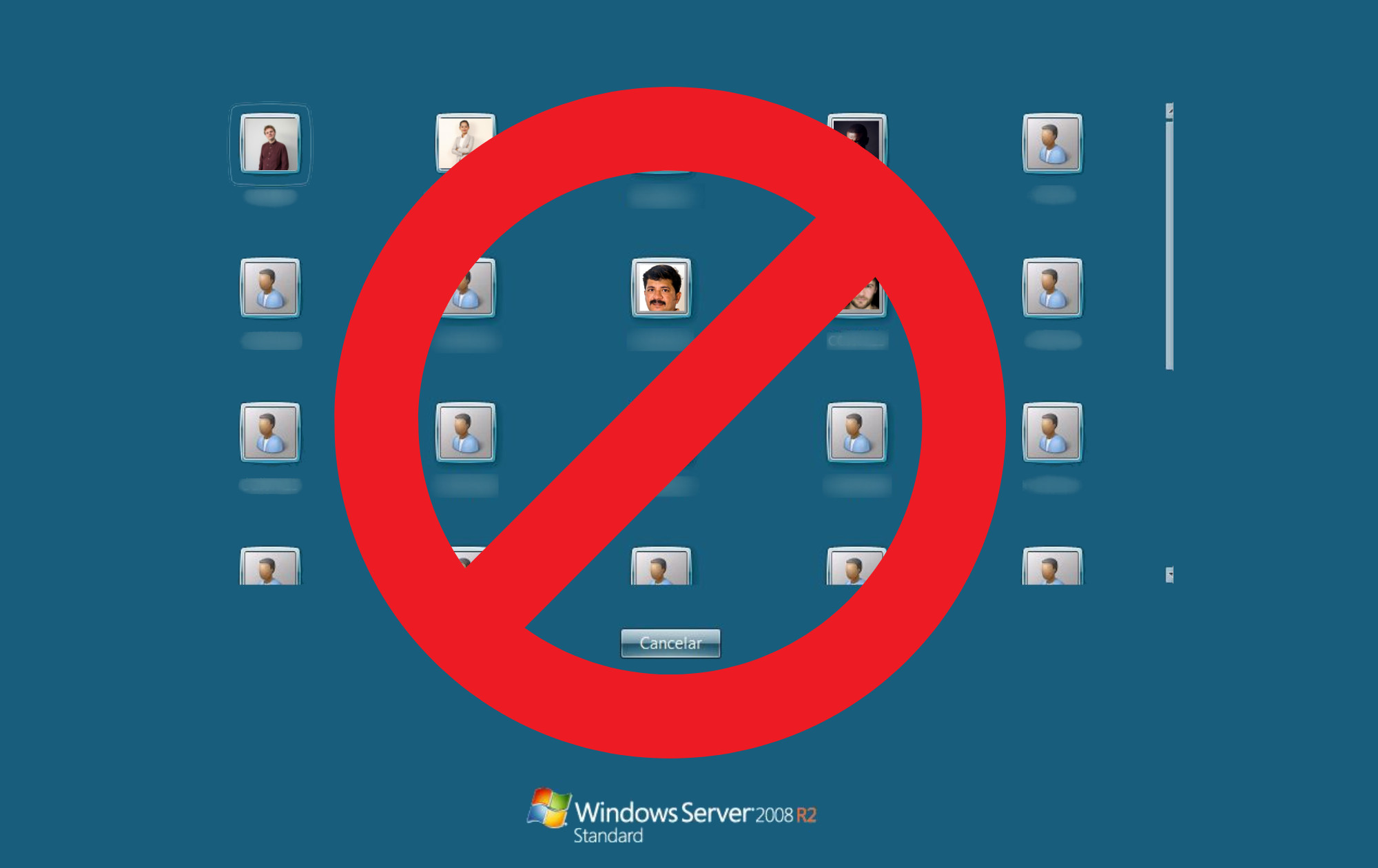

Tjenesten gjør det som sagt mulig å logge seg på en PC over et nettverk og bruke Windows som om du fysisk sitter ved maskinen. Du får opp maskinens fulle desktop, men også login vindu. Det er her noe av problematikken kommer inn. For som sikkert flere av dere har lagt merke til når dere logger dere på en Windows maskin, er at dere får stort sett muligheten til å velge fra en mengde med brukere. Her får du tilgang til kanskje alle brukernavnene eller navnet på brukerne på en maskin. Fra en hacker’s ståsted er dette en våt drøm. Halve jobben er gjort. Grunnen er at for å logge deg på en tjeneste må du generelt ha to ting, brukernavn og passord. Her får du brukernavn, og trenger bare å gjette passordet.

“Hehe, men du gjetter aldri våre passord, og vi har passord regler for alle brukere på nettverket vårt, så vi vet at dette er sikre lange passord med kvalitet. Dessuten blir brukere som skriver passord feil flere ganger enn 10 låst ute fra systemet”. Dette er gjerne de vanligste argumentene for at direkte eksponering av RDS er gjort helt forsvarlig.

Men for det første, brukere bruker passordene sine flere steder. Så selv om man har passord regler i en bedrift betyr ikke det at brukerne ikke har brukt passordet sitt på en tjeneste de bruker privat, hvor passordet har blitt lekket, eller brukeren har blitt lurt til å gi fra seg passordet sitt.

Automatiserte angrep

Så har vi problematikken for angriperen som gjør at hvis man gjetter passord feil flere enn et antall ganger så blir kontoen man prøver å komme seg inn på låst. Det er dessverre ofte sånn at man ikke har en full låsing av kontoen, men heller en periode hvor man ikke kan logge seg inn. Grunnen til dette er gjerne at RDS blir forsøkt brut seg inn i hele tiden. Så hvis kontoene hadde blitt sperret hver gang en angriper eller bruker skriver inn feil passord ville ikke administratoren på den gitte serveren gjort annet enn å åpne speredde kontoer.

Angriperene kommer derfor gjerne rundt dette, for de fleste angrepene er automatiserte og kommer fra store botnet. Dette er nettverk av datamaskiner som er tatt over av en angriper for å drive koordinerte angrep. Disse kan ofte være i størrelsesorden fra et par hundre maskiner til flere millioner maskiner (https://www.f-secure.com/v-descs/articles/botnet.shtml).

Med et koordinert automatisert angrep fra så mange maskiner som prøver å logge seg inn fra flere IP adresser over tid med vanlige brukte passord eller lekkede passord, er det en stor sjanse for at man klarer å logge seg inn på en konto før eller senere.

Sårbarheter

I tillegg til denne problematikken har du alle sårbarhetene som har blitt funnet i RDS/RDP. CVE viser med et søk at det er funnet 47 sårbarheter i RDP fra 2001 frem til i dag (https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=rdp+windows). Det vil si at det blir funnet litt over to sårbarheter i snitt i denne protokollen hvert år. La oss håpe at den dagen nyheten kommer så er ikke din admin på tur på hytta, eller at det er lørdag eller søndag så han ikke får oppdatert eller sperret av tjenesten før en til to dager etter dette har kommet ut, fordi dere ikke er døgnbemannet. Da kan det allerede være forsent. Og det kan hende, hvis du ikke merker at angrepet har funnet sted, at du heller ikke klarer å finne ut om det har funnet sted. Og at tilgang til ditt nettverk ligger til salgs ute på nettet et sted.

Norsk RDP eksponering

Et søk på shodan.io (av noen kalt google for hackere) viser i skrivende stund at i Norge er det 3 259 IP addresser som har tilgjenglige RDP tilkobling mot Internet. På verdensbasis er det 1 524 258 IP addresser med eksponert tjenester. Av disse tjenerne er det 381 466 hvor du får direkte tilgang til det grafiske grensesnittet. Her er det en jobb å gjøre.

Løsninger

Det finnes heldigvis løsninger som gjør at man kan få ned risikoen ved å bruke RDS uten av man tar bort all funksjonaliteten. Det første man gjerne gjør er å gjøre så man ikke ser navn eller brukernavn i login bildet. Så er det flere litt mer tekniske løsninger man kan implementer som jeg ikke vil gå nærmere inn på her, men som kan finnes på denne linken.

Etter alle tiltakene over står man forsatt igjen med en tjeneste som skaper en del risiko å ha direkte åpen mot Internett. Derfor er det anbefalt å ha flere lag med sikkerhet mot denne tjenesten, og det vanligste er å ha en VPN som brukerne logger inn på før de kommer inn på nettverket og får tilgang til RDS tjeneren. Da vil det ikke være lett for en angriper å se at du har tjenesten åpen mot brukere på Internett, og den vil ikke komme opp gjennom en tradisjonell portscan eller på tjenester som Shodan.

Ha en fortsatt god dag videre, og for de av dere som føler dere trenger hjelp til å sikre egne organisasjoner og IT systemer ta kontakt på vår hjemmeside northwall.no